La distribuzione fisica, anche nota come logistica, è l’insieme delle attività necessarie a trasferire dei beni dai produttori ai consumatori finali.

Le principali funzioni della distribuzione fisica sono: la gestione delle consegne (deliveries), la gestione delle scorte (inventory management), lo stoccaggio (warehousing), la movimentazione dei materiali (materials handling) e il trasporto.

La logistica si occupa anche degli effetti che tali attività, attraverso la rapidità ed affidabilità della consegna delle merci, possono avere sul cliente in termini di soddisfazione dell’acquisto.

Il principale obiettivo della distribuzione fisica è perciò la ricerca di un punto di equilibrio ottimale fra la qualità del servizio fornita al maggior numero di clienti e i costi connessi ai vari livelli di qualità.

Proprio per soddisfare questo requisito fondamentale il disegno del network (magazzini e distribuzione) è l’elemento distintivo di una logistica di successo.

La variabilità e volatilità dei business, soprattutto in questi ultimi anni, impone necessariamente di adeguare costantemente i networks logistici.

In un ambiente complesso, caratterizzato dalla multicanalità e dalle differenti tecnologie atte a supportare le diverse categorie di business, occorre prevedere una organizzazione adeguata: efficiente ed allo stesso tempo capace di sovrintendere tutti i diversi aspetti della funzione.

Tipicamente l’organizzazione è frutto di un processo evolutivo che risente fortemente dalle origini da cui si è sviluppata.

Spesso ci si trova di fronte a organizzazioni “verticali” che hanno origine dall’aggregazione di diversi Business , un tempo società indipendenti , con diverse Route to Market e soprattutto diverse tecnologie (temperature di stoccaggio e distribuzione).

Nella migliore delle ipotesi esiste una funzione Corporate , che nasce con l’obiettivo di cogliere le sinergie a livello di Network Distributivo , e che genera progetti di integrazione che a loro volta mettono in discussione l’organizzazione che assume, sempre più, caratteristiche di trasversalità.

D’altro canto, i repentini cambiamenti degli scenari di business, tendono a minare l’organizzazione verticale che, indebolendosi, per seguire la logica di riduzione dei costi, può diventare non sostenibile nel medio periodo.

Seguendo una logica di passare da una gestione verticale ad una orizzontale, la funzione logistica può essere strutturata con competenze di processo estese, dove possibile, a tutti i business/categorie.

Immaginando il mondo della logistica suddiviso in due aree funzionali (Magazzino e Trasporti) ed una di supporto (Sviluppo, Procurement, Amministrazione/Costi) l’organizzazione potrebbe avere le seguenti caratteristiche :

Per supportare adeguatamente i business e rappresentare le istanze/opportunità logistiche può essere utile l’istituzione del Business Logistics Partner.

Questo ruolo ha il compito primario di collegare i processi di logistica in una logica E2E sfruttando principi, regole e procedure derivanti da un allineamento costante insito nel modello di governance della funzione .

L’attuale situazione economica pone la logistica in primo piano per quanto riguarda le opportunità di creare efficienze sul fronte dei costi di trasporto.

Il tema del platforming è di grande interesse e rappresenta un modello verso il quale tendere per i vantaggi che esso offre soprattutto per quanto riguarda il livello di servizio , la diminuzione dei costi e la sostenibilità rispetto all’ambiente.

Ci sono esperienze concrete di magazzini multi produttore e sono state attuate da operatori logistici che sono in grado di gestire il servizio di handling e trasporto di produttori con categorie merceologiche simili.

L’elemento di valore è rappresentato dalla possibilità di trattare il pool di produttori come fosse un'unica entità in termini di riordino e consegne.

Recenti studi di autorevoli organizzazioni hanno indicato come semplici ed immediati processi di collaborazione sulla componente logistica possano garantire un recupero in termini di efficienza che si avvicina al 7% dei prezzi al consumo.

I nuovi parametri aiutano a valutare soluzioni che presentano trade-off tra diversi fattori di valutazione

• Collaborative city replenishment: riduzione emissioni CO2 e congestione di traffico, rischio di aumento movimentazione materiali

• Collaborative warehouse and distribution: riduzione dei costi generali di gestione (green buildings) al costo di una possibile complicazione delle infrastrutture

• Consegne di vicinato: notevole riduzione delle emissioni di CO2

• Riduzione lead time: semplificazione infrastrutture rimuovendo magazzini superflui, riduzione costi di magazzino

• Riduzione emissione CO2 tramite produzione in loco: tassazione elevata per l’emissione di CO2 da trasporti può spingere gli agenti a spostare le sedi di produzione sul lungo periodo

• I nuovi KPI riguardanti costi di trasporto, costi di handling, km percorsi, emissioni di CO2 e lead time possono essere agevolmente migliorati se si utilizza un modello integrato

Con il termine Cross-docking si fa espressamente riferimento ad un metodo di distribuzione attraverso il quale il flusso delle merci attraversa una catena ininterrotta dal punto iniziale di stoccaggio fino al punto di destinazione senza fruire di spazi di stoccaggio intermedi.Nel concreto questo significa che i prodotti finiti partono dai magazzini dei produttori già consolidati per singola destinazione senza subire nessun processo intermedio di stoccaggio e ventilazione ; risulta perciò evidente che questo processo interessa esclusivamente i flussi che prevedono consegne attraverso Magazzini Regionali o di consolidamento.Gli effetti positivi che questo processo genera sul Distributore sono riferibili a diverse aree :- Capitale Circolante (diminuzione/azzeramento dello stock)

- Riduzione spazi fisici di magazzino (minori costi di storage/handling)

- Riduzione degli errori di handling dovuto alla minore necessità di movimentare il prodotto

- Miglior garanzia in termini di tracciabilitàGli aspetti che impattano la controparte (Produttore) sono sintetizzabili in :- Aumento dei costi di handling (tipicamente legati all'aumento del Picking )

- Diminuzione saturazioni nei trasporti (con impatti economici ed ambientali)

- Aumento della frequenza delle consegne

- Aumento della possibilità di danneggiamento delle merci (dovute a pallets meno stabili)Dal punto di vista dei Consumatori :- Il rischio di Stock-Out aumenta (a meno di sistemi di Pianificazione infallibili)Risulta abbastanza evidente che la decisione di andare verso un modello di questo tipo deve necessariamente tener conto dei benefici e dei costi che genera nell'intera Catena.Un modo per mitigare gli impatti verso il Produttore (che si accolla tutti gli oneri) è quello di condividere i benefici attraverso una revisione de gli "Sconti Logistici".

In conclusione un progetto legato all'implementazione del cross-docking deve essere valutato molto attentamente ponendo la massima attenzione sulle componenti :- Costs/Saving

- On Shelf Availability (Out Of Stock)

- Impatto ambientale (emissioni CO2)

Un sistema di tracciabilità dei materiali consiste in un insieme di procedure organizzative, di strumenti fisici di input/output dati, e di un corredo di software adatto a gestire e coordinare le informazioni acquisite in modo tale da poter stabilire la sequenza degli spostamenti cui è stato soggetto un certo insieme di materiale.

Il livello di dettaglio e di precisione del sistema di tracciabilità varia a seconda degli scopi che si intendono ottenere, che influenzano molti dei parametri caratterizzanti il sistema.

Tra questi parametri i più importanti sono:

• i materiali da tracciare, ovvero la lista dei prodotti che devono costituire oggetto di osservazione per il sistema di tracciabilità;

• la granularità di tracciamento, ovvero la specifica degli elementi da tracciare, cioè la definizione dei raggruppamenti di materiale che devono essere tracciati, ad esempio confezioni, o colli, o pallets;

• le locazioni di tracciamento, cioè i soggetti che producono, cedono, ricevono o trasformano gli elementi da tracciare; l'insieme delle locazioni di tracciamento, con le caratteristiche di ogni singola locazione, stabiliscono l'area di tracciabilità, ovvero i confini all'interno dei quali il sistema è attivo e competente, e al di fuori dei quali il sistema perde la sua efficacia.

La necessità di poter disporre di un sistema di tracciabilità nasce dall'esigenza di poter richiamare materiali rivelatisi inadatti alla fruizione alimentare.

Naturalmente il sistema deve consentire il richiamo - definito in seguito come recall - di tutti i materiali incriminati, ma non deve estendersi ai materiali non intaccati dal problema ; compito del sistema di tracciabilità è proprio quello di operare tale distinzione, che potrà essere più o meno accurata a seconda dell'organizzazione generale del sistema.

La scelta della granularità di tracciamento è frutto di una scelta di compromesso rivolta al bilanciamento dei costi per le rilevazioni di tracciabilità e dei costi di recall dei materiali, tenendo conto inoltre delle tecniche di identificazione dei materiali oggetto di recall.

Nel caso in cui la scelta fosse quella di adottare una granularità di tracking a livello di singolo pallet dovranno essere previste le seguenti conseguenze :

• ogni singolo pallet dovrà essere contraddistinto da un contrassegno in grado di identificare univocamente il pallet;

• si presume che ogni singolo pallet, al momento della sua produzione iniziale, sia composto di un singolo codice materiale, e tutto equivalente ai fini del recall; in altri termini i materiali appartenenti a quel pallet, se inadatti alla fruizione, dovranno essere tutti richiamati senza eccezione;

• tutte le operazioni rilevanti per il sistema di tracciabilità dovranno indicare, oltre al codice del materiale, (data scadenza, codice lotto) l'identificativo del pallet.

Il sistema di tracciabilità deve prevedere il controllo delle seguenti tipologie di locazioni di tracciamento:

• le fabbriche ;

• i copackers;

• i centri di distribuzione ;

• i trasportatori con deposito;

• i concessionari;

• i clienti finali destinatari di merci inviate direttamente dai centri di distribuzione, o dai trasportatori con deposito, o dalle fabbriche.

Ogni operazione rilevante per il sistema di tracciabilità deve indicare, oltre agli altri dati necessari, anche i codici di identificazione delle locazioni di tracciamento interessate dall'operazione.

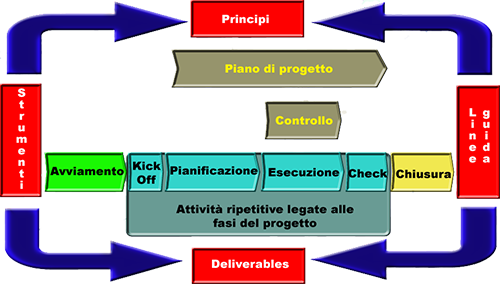

Da un punto di vista generale tutte le attività di progetto possono essere collocate nell'ambito dello schema di cui alla figura che segue, che le classifica in cinque grandi gruppi: avviamento, pianificazione, esecuzione, controllo e chiusura.

Mentre l'avviamento, il controllo e la chiusura hanno principalmente a che fare con la gestione del progetto, pianificazione ed esecuzione riguardano più da vicino le attività necessarie ad ottenere direttamente gli obiettivi del progetto, cioè il suo prodotto, ovvero l'introduzione in azienda di un nuovo sistema di gestione integrato (in gergo tecnico: ERP, Enterprise Resource Planning). In particolare la pianificazione, oltre a trattare altri aspetti ugualmente importanti nell'ambito generale di gestione del progetto, stabilisce preventivamente:

Tutto ciò che viene stabilito in fase di pianificazione - che sfocia nel documento riepilogativo definito Piano di Progetto - costituisce la guida che traccerà il cammino nella successiva fase di esecuzione, conferendo a quest'ultima direzione e controllabilità. Pur rappresentando il fondamento della fase di esecuzione, il piano di progetto tuttavia non esplicita numerosi aspetti che riguardano ed influenzano tale fase, tra cui:

Secondo una famosa frase storica "L'inizio è la parte più importante di un lavoro". Il 30 aprile 1492 il re Ferdinando e la regina Isabella di Castiglia rilasciarono una carta che metteva a disposizione di Cristoforo Colombo i vascelli e gli uomini necessari alla scoperta e acquisizione di isole e di un continente.

Questo documento costituiva la realizzazione del sogno di Colombo; dopo molti anni di lavoro egli riuscì a convincere la monarchia dei benefici del progetto, ed essa sponsorizzò il suo sforzo per le risorse necessarie. Inoltre, in considerazione dei pericoli potenziali, ci fu un accordo per la promozione di Colombo ad ammiraglio e governatore in caso di conquiste. Questa storica 'carta costitutiva di progetto' si concluse con la scoperta dell'America, e con ragguardevoli ricchezze per la casa reale, per Cristoforo Colombo e per la Spagna.

Sfortunatamente questo esempio di progetto di successo costituisce l'eccezione, e non la norma.

Se - per quanto riguarda il settore delle tecnologie informatiche - ci si basa su molti studi di ricerca, o se si prende in considerazione un certo numero di progetti che non sono andati a buon fine, si può desumere che molti di essi non raggiungono gli obiettivi desiderati a causa di una varietà di motivi quali una definizione inadeguata, una pianificazione insufficiente, mancanza di determinazione, eccetera; e questo comporta per le organizzazioni perdite di denaro, di clienti e di tempo.

Le ricerche degli ultimi vent'anni nel campo delle tecnologie informatiche ed in quello delle tecniche per la gestione dei progetti hanno messo in evidenza che il supporto dell'alta direzione costituisce il fattore di successo più critico in un progetto. Le organizzazioni in cui concretamente i dirigenti maggiori hanno appoggiato e sostenuto un progetto hanno dimostrato una maggiore credibilità per quanto riguarda l'ottenimento di risultati positivi ed il superamento di problemi durante il ciclo di vita del progetto.

Inoltre, i progetti privi di una adeguata sponsorizzazione - e tuttavia portati a termine - hanno prodotto funzionalità talmente scadenti che la maggior parte degli utenti non ritiene di poterli annoverare tra i progetti andati a buon fine.

In questa prefazione è descritto come la carta costitutiva di progetto costituisca una soluzione, consolidata dall'esperienza, in grado di aumentare le probabilità di successo del progetto grazie ad una migliore comunicazione, a ruoli ben definiti, e ad una adesione consapevole e decisa dei referenti chiave prima dell'avvio delle attività. La carta costitutiva di progetto è il documento cui si conformano tutti gli individui e tutti i gruppi interessati nel progetto.

La carta costitutiva di progetto può essere definita come il documento che, siglato dai referenti chiave, autorizza formalmente la nascita di un progetto, assicura il coinvolgimento della direzione e garantisce la disponibilità delle risorse necessarie per portare il progetto a buon fine.

La carta costitutiva di progetto fa sì che i ruoli e le responsabilità siano ben compresi da tutti coloro che sono interessati nel progetto, prima che esso prenda avvio. Oltre a questo costituisce un accordo formale grazie al quale tutti i referenti chiave possono condividere una visione comune per quanto riguarda il perché il progetto viene messo in opera, l'intervallo di tempo durante il quale esso deve essere sviluppato, i prodotti del progetto, la focalizzazione del progetto e le responsabilità. La carta costitutiva di progetto prende in considerazione:

La carta costitutiva di progetto offre una panoramica consolidata e di alto livello del progetto. Essa costituisce uno dei primi passi nella pianificazione di progetto; tuttavia non deve per questo essere confusa con altri tipi di documenti atti a supportare la decisione d'investimento, in quanto questa deve già essere stata presa prima della carta costitutiva di progetto.

Una carta costitutiva di progetto non è nemmeno un 'Piano di Progetto'. Il piano di progetto è più dettagliato, e viene sviluppato solamente dopo l'approvazione della carta costitutiva. La carta costitutiva di progetto costituisce un riassunto di tutti i documenti specifici di pianificazione che vengono studiati e prodotti ad inizio progetto, tra i quali si possono citare:

La carta costitutiva di progetto costituisce un efficace strumento di pianificazione di alto livello utilizzato nella primissima fase del progetto, ed uno strumento dì comunicazione che può essere continuamente preso a riferimento; esso costituisce sia una guida rapida che un sunto per la direzione a proposito di che cosa il progetto riguardi, perché sia stato posto in essere, chi ne sia interessato, quali siano i ruoli e le responsabilità, quali siano i tempi di realizzazione previsti, e quale sia l'approccio generale al progetto. Inoltre può aiutare nuovi membri del team di progetto a familiarizzare più rapidamente.

La carta costitutiva di progetto di norma non viene mai modificata durante il ciclo di vita del progetto. Viene creata all'inizio, approvata dai referenti chiave, e sottoscritta prima che ogni altro lavoro possa essere avviato. Naturalmente la carta costitutiva può essere aggiornata, ma solamente se tutte le parti coinvolte concordano sulle variazioni da apportare. In ogni caso resta inteso che il suo proposito primario è l'autorizzazione a procedere ed il coinvolgimento di tutte le figure rilevanti.

La responsabilità di assicurare che la carta costitutiva di progetto sia realizzata ed approvata sta in capo al manager di progetto.

Lo sviluppo della carta costitutiva non può tuttavia essere portato a termine dal solo manager di progetto, in quanto si tratta di un documento che sostanzialmente delinea un accordo su cosa deve essere fatto e quando.

Lo sponsor di progetto deve perciò assumere una veste strumentale, e mettere in grado il manager di progetto di acquisire una solida conoscenza dell'ambiente e delle scelte che hanno condotto alla decisione di intraprendere il progetto.

Oltre a questo lo sponsor di progetto deve supportare e facilitare ove necessario le attività necessarie alla stesura della carta costitutiva, ed infine approvarla congiuntamente ai referenti chiave che sono stati ascoltati in questa fase.

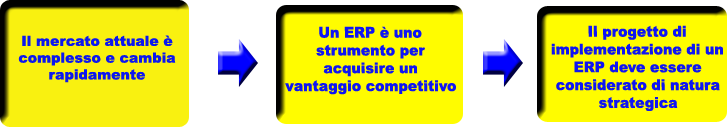

Oggigiorno ci si trova ad operare in un ambiente complesso che comporta incertezze, concorrenza e rapidi cambiamenti.

Per essere competitivi bisogna essere ben organizzati e si deve disporre di sistemi di supporto adeguati, in grado tra l'altro di saper rispondere tempestivamente alle variazioni di mercato.

Oltre a questo, a causa della globalizzazione l'attività deve essere condotta per risultare competitivi a livello planetario, e non ci si può più permettere di misurarsi esclusivamente con i concorrenti locali.

Solamente le aziende che stanno in guardia e si distinguono dalle altre sono in grado di sopravvivere, ed in questa ottica è dimostrato che un sistema di gestione integrato può costituire uno strumento importante per acquisire un vantaggio competitivo.

Come conseguenza di tutto ciò il progetto deve essere interpretato come di carattere strategico e non semplicemente strumentale, perché un ERP - purché introdotto in modo adeguato - mette a disposizione leve per aumentare l'efficienza, ed in ultima analisi per raggiungere gli obiettivi dell'azienda. Ed il fatto che si tratti di un progetto di natura strategica comporta il primo e più importante effetto: il coinvolgimento in prima persona della direzione nel progetto, in qualità di sponsor e di membro del comitato di controllo.

La semplice adozione di un sistema ERP non è condizione da sola sufficiente a garantire che si ottenga il fine ultimo per cui esso è stato acquisito: far sì che funzioni duraturamente nell'ambito dell'organizzazione, che sia accettato e quindi utilizzato al meglio delle sue possibilità.

E' ormai esperienza consolidata che l'introduzione di un sistema ERP presenta sì una sostanziale componente di Information Technology (IT), ma che questa deve essere perfettamente allineata ed integrata con l'organizzazione, con i processi aziendali e con le persone.

Per quanto riguarda le persone tale esperienza è maturata - anche a livello internazionale - dagli errori commessi nel passato, dove tradizionalmente i progetti di implementazione di sistemi ERP le dividevano in due classi separate: da una parte i membri del team di progetto, dediti ad ingegnerizzare "il sistema più efficiente e produttivo"; dall'altra i futuri utenti del sistema, gli appartenenti all'organizzazione, coloro che avrebbero poi dovuto utilizzarlo, interpellati solo sporadicamente e per lo più solamente per questioni di dettaglio tecnico.

Un approccio di questo tipo produce un sistema che non riflette né l'organizzazione attuale né una sua programmata evoluzione, calato dall'alto e sconosciuto agli utenti, i quali si troveranno da un giorno all'altro a dover essere produttivi in un ambiente estraneo e che per questo saranno spesso costretti ad aggirare in qualche modo il sistema per rientrare negli schemi organizzativi abituali, pur di poter far fronte alle esigenze di tutti i giorni. E' questo il metodo migliore per vanificare tutte le potenzialità di un sistema ERP moderno, ricco di tutte le opportunità tecnologiche più recenti e promettenti, magari adottato proprio per sostituire il precedente sistema ritenuto ormai inadeguato.

La svolta concettuale necessaria sta proprio nel riconoscere che l'aspetto da curare maggiormente non è quello tecnologico bensì quello organizzativo; e che l'organizzazione è composta da persone che interagiscono tra loro per plasmarla opportunamente; e che quindi è proprio sulle conoscenze, sulle esperienze e sulle capacità delle persone che bisogna contare per mettere in piedi un sistema che abbia successo e duraturo, un sistema percepito come un'evoluzione e non come un'imposizione.

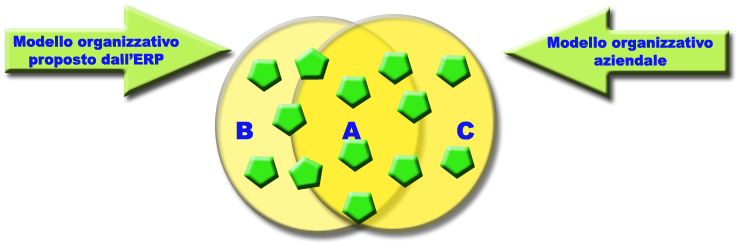

Ogni sistema ERP mette a disposizione una vasta gamma di funzionalità orientate a facilitare l'esecuzione dei processi aziendali più significativi.

Tutto ciò avviene nell'ambito di un ideale modello di organizzazione sviluppato dai progettisti del sistema per inserire le funzionalità offerte dal prodotto nell'ambito di una logica coerente.

Fino a qui tutto va bene, in quanto sarebbe tecnicamente impossibile progettare un sistema complesso come un ERP senza disporre di nessun punto dì riferimento, e ancor più perché spesso accade che le aziende che adottano un ERP ne apprezzano la logica e orientano la loro organizzazione interna di conseguenza. Ciò si verifica - perlomeno di fronte ai prodotti più seri -perché l'esperienza dei progettisti è sotto certi aspetti più vasta di quella dell'azienda che acquisisce il prodotto; infatti per giungere ad un modello astratto essi hanno tenuto conto delle esperienze maturate in un numero elevato di aziende, e da queste esperienze hanno sintetizzato le idee più significative, i migliori modi dì lavorare.

Qualunque ERP venga scelto , esso propone un modello astratto di organizzazione aziendale !

Tuttavia rimane un fatto: l'organizzazione ideale proposta dall'ERP resta sempre tale, ideale, e per quanto si possa essere disposti ad esaminare ed adottare nuove interessanti idee ci saranno sempre dei punti di divergenza tra questa organizzazione astratta e quella necessaria a far funzionare concretamente la produzione, le vendite, gli acquisti ecc. nella realtà in cui l'azienda si trova ad operare.

(A) Solamente queste funzionalità potranno essere introdotte in azienda senza impatto organizzativo, o perlomeno con un impatto programmato

(B) Funzionalità offerte dal sistema ERP che risultano estranee all'organizzazione aziendale attuale, e che non potranno essere adottate

(C) Funzionalità necessarie ma non presenti nel sistema ERP

Risulta a questo punto evidente che introdurre in azienda (qualsiasi azienda) un sistema ERP (qualsiasi sistema ERP) ha un inevitabile impatto sull'organizzazione. Di che entità possa essere questo impatto dipende da molti fattori, ma se il progetto viene gestito con cura si può far derivare il tutto da precise scelte di strategia, operate in base a chiari obiettivi.

Ci sono due approcci estremi per affrontare progetti di questo tipo.

Il primo consiste nel prendere conoscenza del prodotto, cogliere il modello organizzativo che esso propone ed adattare la propria organizzazione in modo che essa rifletta totalmente quella proposta, nella speranza che tutto ciò porti ad un più rapido utilizzo del prodotto ed in alcuni casi anche ad una migliore razionalizzazione dei processi aziendali.

Il secondo richiede uno sforzo aggiuntivo in termini di analisi e di implementazione per bilanciare l'esigenza di cambiamento indotte dal nuovo sistema e lo sviluppo di nuove funzionalità necessarie per le specificità di business (non rappresentate nel sistema).

Al giorno d’oggi è difficile pensare ad un argomento di maggiore attualità, grazie anche alla moltitudine di casi eclatanti che hanno visto come vittime persino personaggi eccellenti quali primi ministri e capi di stato, per non parlare della sensazione ormai sempre presente in ciascuno di noi che l’utilizzo di un personal computer sia inevitabilmente connesso alla possibilità di essere spiati, intercettati, defraudati della nostra identità in rete, geolocalizzati e così via. E peggio ancora, senza nemmeno sapere da chi.

Come mai abbiamo questa sensazione? Per il semplice motivo che la privacy informatica viene sistematicamente confusa con la sicurezza informatica, disciplina che richiede una profonda specializzazione e che è consona solo a pochi esperti veramente preparati. Ne consegue che chi di noi è in realtà interessato alla privacy informatica si sentirà invece parlare di firewall, di antivirus, di protezioni perimetrali delle reti interne, di hardening dei sistemi e così via, mai di soluzioni a problemi di interesse diretto quanto piuttosto di argomenti che dovrebbero far esclusivamente parte delle preoccupazioni di uno staff tecnico. Sembra quasi che ciò che potrebbe interessarci sia destinato a perdersi in un mare di tecnologie esoteriche, e la nostra sensazione di incertezza rimane.

Non per questo tuttavia la sicurezza informatica deve essere trascurata, perché si tratta pur sempre di un aspetto delle tecnologie che deve essere trattato con cura e al quale devono essere destinate risorse adeguate. Se mancasse la sicurezza tutti i nostri sistemi sarebbero esposti a rischi che potrebbero minacciare non solo il nostro patrimonio di informazioni ma anche la nostra immagine di affidabilità e di credibilità.

La nostra questione rimane però ancora aperta. Cosa possiamo fare per non essere spiati, intercettati, defraudati della nostra identità in rete, geolocalizzati e così via? E ancora prima, esiste la possibilità di ottenere questi risultati? E se sì, quali strumenti sono necessari? Come si chiamano? Cosa fanno? Danno di meno di quello che si sperava o magari superano le nostre aspettative?

Stiamo entrando nel mondo della privacy informatica, o meglio ancora degli strumenti che si pongono l’obiettivo di affrontare il problema con un approccio sistematico e a dare una risposta non solo alle esigenze di cui avevamo coscienza ma anche ad altre che magari prima ritenevamo irrisolvibili o alle quali non avevamo pensato: i Total Privacy Systems.

Ci si chiedeva poco fa se esistono strumenti in grado di assicurare la nostra privacy informatica. Sì, esistono ed il loro nome è: Total Privacy Systems.

Un Total Privacy System é un sistema che si pone come obiettivo quello di mettere a disposizione del suo utilizzatore tutti gli strumenti che tipicamente risultano necessari a chi voglia proteggere la sua privacy informatica sotto ogni aspetto e con la massima sicurezza, indipendentemente dalla determinazione e dalla preparazione di chi volesse esserci nemico.

Un Total Privacy System offre numerose ed interessantissime opportunità, ma prima di passare ad esaminarle è meglio vedere a quali pericoli va incontro chi non dispone di un sistema opportunamente progettato e realizzato a questo scopo. Senza un Total Privacy System, infatti, le insidie che possono minare la confidenzialità dei nostri dati e delle nostre operazioni in rete sono di un ordine di grandezza che supera di molto – questo è ampiamente risaputo – le capacità di difesa del singolo. Vediamo quali sono le principali.

Persone non autorizzate potrebbero accedere al nostro PC, oppure noi stessi potremmo commettere errori di manovra o dimenticanze in grado di causare grave pregiudizio alla confidenzialità delle informazioni che vorremmo proteggere.

Anche se può sembrare banale la distrazione è una delle cause principali che aprono la strada al maggior numero di sottrazioni di informazioni non autorizzate. Troppo spesso i sistemi di prevenzione adottati richiedono regole di comportamente complesse e manovre da eseguire che non devono assolutamente essere omesse, il che significa che presto o tardi l’utilizzatore sbaglierà o dimenticherà.

Un Total Privacy System deve invece presentare al suo utilizzatore un modello di comportamento assolutamente normale, escludendo in toto la posibilità di commettere errori di manovra o di dimenticare di eseguire speciali operazioni. All’utente è sufficiente trattare un Total Privacy System come se stesse utilizzando il PC usato tutti i giorni, con la differenza che tutto risulterà assolutamente ed automaticamente protetto.

Non è detto che il nostro personale tecnico di fiducia, o addirittura nostri collaboratori, non attentino alla nostra privacy. Le statistiche sulle frodi informatiche hanno ampiamente dimostrato che una parte non trascurabile di esse proviene da attacchi messi a punto da membri che fanno parte dell’organizzazione aggredita, non dall’esterno.

Di norma le aziende si fidano dei loro dipendenti, almeno fino a che non intervengono fatti anomali che fanno calare drasticamente questa propensione alla fiducia. Dopo di che – di solito purtroppo a fatto compiuto – vengono adottate soluzioni che tentano di proteggere in modo proattivo l’azienda da azioni fraudolente che nascono dall’interno dell’organizzazione, ma si tratta praticamente sempre di soluzioni complesse, parziali e molto aleatorie.

Questi tentativi di difesa, che possono risultare accettabili per categorie di informazioni di modesto valore, non possono certo bastare per la protezione di dati di valore strategico e tantomeno per le informazioni personali destinate esclusivamente ad un singolo o al massimo ad un gruppo ristrettissimo.

Servirebbe piuttosto un sistema in grado di svolgere tutte le operazioni in completa autonomia, senza necessità di essere supportati da tecnici di fiducia, e che offra sia l’opportunità di gestire informazioni da non condividere con nessuno che la possibilità di restringerne l’accesso ad una cerchia selezionatissima di persone, e un Total Privacy System presenta entrambe queste caratteristiche.

Nel nostro PC potrebbero essersi introdotti virus o altri tipi di software maligno, della cui presenza ovviamente noi saremmo del tutto ignari. Se questo accade ogni nostra pretesa di privacy è destinata a rivelarsi del tutto illusoria perché un virus, una volta insediatosi nel nostro computer, può fare di esso e di tutto ciò che vi è contenuto ciò che vuole: spiare le nostre mosse, intercettare le nostre password, trasmettere le informazioni che noi custodiamo e così via.

Il pericolo dei virus è stato ormai enfatizzato quanto basta e la diffusione di massa di strumenti come gli antivirus lo dimostra. Ciò che invece resta ancora ignoto ai più è la percentuale di computer infetti, pur disponendo di antivirus: le valutazioni più professionali ed informate stimano che la percentuale di computer infetti superi il 90%, il che significa che mediamente per ogni dieci di noi nove utilizzano un computer che è già stato aggredito, dove si è annidato un virus dormiente che aspetta solo l’occasione buona per perpretare il suo attacco.

E’ chiaro che a chi punta ad ottenere una completa privacy informatica questa prospettiva deve apparire come inaccettabile e che i semplici tentativi di difesa non possono bastare. Serve invece la certezza di non poter essere infettati: non un computer difeso dai virus quanto piuttosto uno ad essi completamente immune grazie alle sue caratteristiche di progettazione, così come è un Total Privacy System.

Quando si pensa ai virus e a software maligni equivalenti si ha la tendenza a ritenere che il nostro PC sia stato raggiunto per caso, magari in concomitanza a nostre visite a siti che non ritenevamo essere così pericolosi. Di solito è proprio così e da questo consegue che i tipi di danno che dobbiamo temere riguardano per lo più le nostre operazioni bancarie o in generale transazioni di carattere finanziario che fanno parte di abitudini diffuse.

Quando però la posizione che occupiamo induce a ritenere che siamo depositari di informazioni riservate, o che possiamo partecipare a transazioni che esigono una consistente dose di confidenzialità, nasce la possibilità di diventare oggetto di una aggressione mirata, rivolta proprio a noi o a nostri stretti collaboratori. Attacchi di questo tipo sono regolarmente preceduti da uno studio accurato dell’ambiente in cui ci muoviamo per trovare il punto debole da aggredire, il tutto con il supporto di organizzazioni che hanno ormai raggiunto livelli di competenza e di abilità completamente sconosciuti ai più.

Alla fase di studio ne segue un’altra in cui un virus viene inoculato di forza nel nostro PC, e da qui tutto il resto. A peggiorare le cose si tratta normalmente di virus non riconosciuti da un antivirus, il quale opera sempre su basi statistiche e può tentare di frenare solamente quei virus di cui sia già nota l’esistenza, quindi solo quelli che hanno raggiunto un certo livello di diffusione ma sicuramente non quelli confezionati ad hoc.

Le aggressioni mirate sono probabilmente quelle di gran lunga più pericolose e a volte sono in grado di sfondare anche le difese più agguerrite, come dimostrano i casi eclatanti citati all’inizio di questo convegno. Il più delle volte le aggressioni mirate provengono da entità completamente sconosciute e lo spettro dei possibili aggressori varia dalla delinquenza organizzata, al semplice concorrente commerciale fino ad organismi dello stato, per lo più appartenenti a paesi stranieri.

Un Total Privacy System deve proteggerci anche – e soprattutto – dalle aggressioni mirate, e ci riesce anche questa volta grazie alla sua speciale architettura che non solo impedisce in ogni caso le infezioni da virus ma in più riesce ad isolare completamente il sistema dal mondo circostante e dai suoi pericoli.

Muoversi in rete significa essere automaticamente e costantemente monitorati. Di noi si sa tutto e ogni nostro contatto, ogni e-mail ed ogni nostro movimento devono ormai essere considerati alla stregua di dati pubblici, in quanto appartenenti ormai a quell’enorme massa di informazioni nota come big data.

L’esistenza stessa dei big data dimostra – ma del resto lo si sapeva da molto tempo - che esistono molti soggetti in grado di controllarci, per non parlare di Echelon, PRISM ed altri progetti multimiliardari e sovranazionali che hanno lo scopo di intercettare e controllare ogni nostra telecomunicazione, Internet compresa, molte volte avvalendosi della collaborazione di vari fra i maggiori service provider del mondo, tra cui i principali sono Google, Facebook, Microsoft, Skype, Apple, Yahoo, America On Line.

Per esempio è noto che il più grande sistema tecnologico di spionaggio del mondo, PRISM, analizza e cataloga telefonate, fax, e-mail e comunicazioni Internet di ogni sorta qualificandole per categoria, D per i messaggi diplomatici, P per le comunicazioni tra corpi di polizia, C per le informazioni commerciali, per poi distribuirle ai suoi committenti: ministri, politici, militari, industrie.

La situazione è ormai evoluta ad un tale livello che già nel 2001 la Commissione Europea stilò un rapporto dettagliato che girava intorno alla domanda: “I cittadini dell’Unione Europea sono adeguatamente protetti contro gli attentati alla loro privacy?”. La chiave di lettura del rapporto stava tutta nel suo incipit dove compariva una frase di Giovenale, vecchia di quasi duemila anni ma pur sempre attuale: “Quis custodiet custodes?”. “Chi controlla i sorveglianti?”.

Questa é la madre di tutte le domande e non vale solo quando si parla di spionaggio vero e proprio. E se un impiegato infedele dell’Agenzia delle Entrate decidesse di vendere le informazioni cui ha accesso ad un nostro concorrente? Chi lo controlla in ultima istanza? A chi risponde? Non si sa.

Di fronte a questo stato di cose il diritto a proteggere la propria privacy emerge in tutta la sua evidenza, anche se riuscire a farlo è impresa tutt’altro che semplice. Tutti i più grandi esperti del mondo sono concordi che una protezione reale ed efficace può essere raggiunta esclusivamente attraverso l’utilizzo di tecnologie di crittografia e di anonimità forte, como sono ad esempio PGP e Tor. Un Total Privacy System mette a disposizione tutte queste tecnologie e le rende per di più fruibili anche ad un utilizzatore del tutto inesperto, che potrà ottenere una completa protezione con poche semplicissime mosse.EstrazioniNon tutti sanno che i nostri dati, anche e soprattutto quelli che pensavamo di aver cancellato o in qualche modo nascosto, possono essere estratti dal nostro PC con la massima facilità, esaminando i residui presenti sull’hard disk. Si tratta del problema delle cosiddette tracce involontarie a cui inevitabilmente tutti sono soggetti.

Le tracce involontarie non riguardano solamente documenti, riguardano anche azioni che sono state compiute, come ad esempio l’inserimento di un disco esterno, l’attivazione di una periferica, la cancellazione di dati presenti nella memoria di massa, le visite a siti Internet e così via. La quantità di dati che viene registrata è impressionante, e quasi sempre ogni informazione registrata è corredata della data e ora precisa dell’evento.

Addirittura, e questo avviene per lo più con i computer portatili di ultima generazione, può accadere che venga registrata in aree nascoste l’intera immagine della memoria volatile, dalla quale con appositi strumenti si potrebbe risalire ad ogni programma che era in esecuzione al momento della registrazione, e da questi ad una infinità di dati sensibili come per esempio le password utilizzate.

Se queste vi sembrano affermazioni spinte fate mente locale alla frase che ormai in ogni telegiornale si sente ripetuta ad ogni piè sospinto: “… e gli inquirenti dopo un esame dei computer sequestrati negli uffici e nelle abitazioni di … hanno estratto prove evidenti in grado di dimostrare che …” ecc. ecc. In quel caso dovete immediatamente pensare alla tracce involontarie, perché è proprio da esse che avvengono le estrazioni delle informazioni cercate.

Non sempre purtroppo si tratta di forze dell’ordine. In realta i procedimenti di estrazione sono veramente semplici e alla portata quasi di chiunque, quindi anche di malintenzionati che mirano a defraudarci di informazioni che noi intendevamo – e credevamo – di proteggere con ogni mezzo. Abbiamo perciò bisogno di un sistema che oltre ad offrirci tutte le necessarie funzionalità sia al tempo stesso assolutamente ed automaticamente immune dal problema delle tracce involontarie. Un Total Privacy System risponde a questo requisito.

I furti di PC o di memorie rimovibili destinate a contenere dati sono all’ordine del giorno. Come caso che ha fatto un certo scalpore va menzionato che nel 2010 una flash card contenente planimetrie precise di numerosi edifici strategici di Parigi, compreso il Palazzo dell’Eliseo, è stata rubata dall’auto dell’imprenditore che eseguiva la commessa per la posa di cavi ottici verso questi edifici.

Documenti estremamente confidenziali relativi ad impianti oggetto di una particolare custodia da parte dello Stato sono così finiti in mano a persone sconosciute. Tra questi la residenza del capo dello Stato, il Ministero dell’Interno e la Prefettura della Polizia parigina. Sui piani erano indicate dettagliatamente le ubicazioni precise di tutti i locali degli edifici, e la polizia ad oggi non sa nemmeno se si trattava di un furto programmato o casuale.

Come ha potuto verificarsi un caso così preoccupante? Si trattava forse di un imprenditore completamente incosciente? No. Il fatto è che quell’imprenditore non era sufficientemente informato sui pericoli che possono minare la privacy delle informazioni e tantomeno sugli strumenti che possono aiutare a difenderla, semplicemente uno dei milioni di utenti che nella gestione quotidiana della propria vita digitale spesso agiscono completamente ignari dei rischi.

Una recente indagine condotta in 27 paesi da un leader mondiale nel campo delle tecnologie informatiche ha evidenziato che solamente il 2% degli utenti Internet ha piena consapevolezza dei rischi della rete e tra questi solo una minima parte possiede le competenze adeguate per difendersi dalle minacce sempre più sofisticate della cybercriminalità, quali ad esempio il furto di personalità con conseguenti gravi minacce per le nostre transazioni bancarie, le nostre comunicazioni e-mail ecc.ecc.

La consapevolezza, cioè l’assorbimento di una vera e propria cultura per la difesa della propria privacy informatica, è dunque il primo passo da compiere, ma da sola certamente non può bastare e si deve anche disporre di strumenti collaudati e di metodologie di comportamento a prova di errore, tutti aspetti che fanno parte di un Total Privacy System.

Abbiamo visto come chi utilizza un Total Privacy System non deve temere nessuno dei pericoli di cui si è discusso fino a questo punto e nemmeno altri che per il timore di dover affrontare discussioni eccessivamente articolate non sono nemmeno stati messi in evidenza.

Naturalmente un Total Privacy System non rappresenta l’unica alternativa offerta dal mercato e le proposte per poter affrontare i propri problemi di privacy informatica sono molte e di varia natura. Ciò che tuttavia distingue drasticamente un Total Privacy System da soluzioni alternative sta nel fatto che con un Total Privacy System le soluzioni ai problemi di privacy informatica vengono affrontate a 360 gradi, contemplando tutte le possibili modalità di utilizzo e contemporaneamente difendendo da tutti i pericoli connessi. Inoltre a chi utilizza un Total Privacy System non è richiesta assolutamente nessuna particolare attenzione, basta usarlo come un normalissimo PC.

Resta da vedere a questo punto cosa si intende per modalità di utilizzo. Nel campo della privacy informatica ciascuno percepisce un po’ il problema a modo suo, inquadrando perfettamente le sue esigenze ed ipotizzando soluzioni che possano superare gli ostacoli che chiaramente emergono.

Anni di esperienza hanno tuttavia dimostrato come le diverse soluzioni siano quasi sempre riconducibili a categorie generali ben precise e per ogni categoria un Total Privacy System mette a disposizione tutte le tecnologie necessarie, consentendo di combinarle variamente per saper rispondere ad ogni specifica esigenza. Vediamo dunque quali sono le capacità normalmente richieste a strumenti di questo tipo.

Immunità da virus e da tracce involontarie

Poter disporre di un sistema completamente immune da virus e dove non sia assolutamente possibile lasciare tracce involontarie, nemmeno per errore di manovra, è la prima e più basilare delle capacità che un Total Privacy System deve possedere. Si tratta di un prerequisito indispensabile, senza il quale ogni pretesa di privacy informatica sarebbe destinata ad essere destituita di ogni credibilità.

E’ chiaro che un sistema tradizionale come ad esempio Windows o Apple Mac OS X o Android o Linux o iOS - tutti sistemi operativi soggetti a virus e che lasciano tracce involontarie - non potrà mai essere utilizzato per gestire informazioni di massima confidenzialità e tantomeno per operare in Internet senza il pericolo di cadere in balia di avversari.

Quel che serve è invece un sistema che per la sua speciale architettura possa offrirci tutte le necessarie funzionalità ma che al tempo stesso risulti assolutamente ed automaticamente immune sia dalle tracce involontarie che dal pericolo di infezioni. Ogni Total Privacy System è esattamente così.

In questo caso si tratta di poter disporre di un deposito personale di dati ad accesso del tutto esclusivo, sempre ed automaticamente protetto contro ogni genere di attacchi indipendentemente dal livello di preparazione e di determinazione di un eventuale aggressore.

Un deposito di dati protetti di questo tipo deve restare assolutamente imperforabile perfino nel caso in cui esso dovesse cadere in mani ostili e all’aggressore dovrà essere esclusa ogni possibilità di dedurre quali e quanti siano i documenti in esso contenuti. Inoltre al legittimo titolare del deposito dati non dovrà essere richiesta, per la sua gestione, nessuna manovra particolare o aggiuntiva.

Nell’ambito dei Total Privacy Systems un deposito dati con queste caratteristiche prende il nome di KryptoStore e in molti casi si tratta dell’unica motivazione che spinge un utilizzatore a dotarsi di un Total Privacy System piuttosto che di soluzioni alternative, visto che un Total Privacy System mette a disposizione tecnologie di salvataggio e ripristino dei dati riservati con le stesse garanzie di riservatezza che sono applicate ai dati originali.

Un KryptoStore non è destinato a contenere solamente documenti di natura confidenziale e nella stragrande maggioranza dei casi in esso vengono memorizzate anche password e chiavi di accesso per l’accesso a servizi sicuri, senza il pericolo che possano esserci sottratte o intercettate.

Il KryptoStore rappresenta pertanto il mezzo che ci mette a disposizione la tecnologia di base per poter poi scalare a funzionalità di privacy più complesse e sofisticate, il tutto in maniera naturale e senza nessuno dei pericoli normalmente associati alla conservazione sicura di password e chiavi di accesso.

Vale la pena di sottolineare che, anche si se tratta di una tecnologia di base, l’abilità di poter gestire un KryptoStore è legata a filo doppio alla presenza di un sistema che non sia soggetto né a virus né a tracce involontarie. In caso contrario la pretesa di gestire un KryptoStore senza pericolo sarebbe destinata a naufragare.

Poter inviare e ricevere informazioni confidenziali perfino attraverso la rete pubblica senza il pericolo che queste - se intercettate - possano essere esaminate da persone estranee rappresenta un’altra delle esigenze che normalmente vengono avanzate da chi vuole dotarsi di un sistema per la gestione della sua privatezza. Anche in questo la preparazione e la determinazione di chi si ripromette di intercettare e analizzare i nostri dati devono risultare del tutto indifferenti, perché un Total Privacy System deve proteggere in questo senso da attacchi di qualsiasi natura.

Meglio ancora se tutto ciò può avvenire senza la necessità di scambiare password per l’apertura dei documenti scambiati, visto che una password a sua volta intercettata vanificherebbe irrimediabilmente la confidenzialità delle informazioni scambiate. Tra i metodi di protezione messi a disposizione da un Total Privacy System sono previsti anche quelli che non hanno la necessità dello scambio di password, sfruttando le tecniche di gran lunga più sofisticate messe a disposizione dalle attuali tecnologie.

Per lo scambio sarà possibile utilizzare canali di trasmissione privati (come ad esempio consegne a mano) oppure servirsi della rete di comunicazione Internet. Se si utilizza Internet lo scambio potrà normalmente avvenire per posta elettronica o utilizzando uno dei vari servizi per il trasferimento di documenti. In ogni caso il sistema garantirà nel modo più assoluto che il contenuto delle informazioni trasmesse non possa mai essere decifrato da terzi.

Abbiamo parlato finora solo della forma di condivisione più semplice, cioè lo scambio diretto tra due utilizzatori dotati entrambi di un Total Privacy System. Laddove nello scambio fossero da rispettare anche requisiti di anonimità – ovvero impedire a chiunque di entrare a conoscenza di chi spedisce a chi – un Total Privacy System è in grado di offrire anche tecnologie molto sofisticate che tratteremo tra breve a proposito di anonimità e di costituzione di gruppi chiusi.Navigazione anonimaCi sono casi in cui si vorrebbe poter navigare in Internet senza che nessuno potesse mai risalire ai siti che sono stati visitati e ancor meno alle transazioni che sono state effettuate durante le visite. E quando si dice nessuno si intende dire proprio nessuno, né coloro che ci danno connettività di rete, come ad esempio Telecom o Vodafone, né i gestori delle dorsali a fibra ottica che provvedono ad interconnettere l’intero pianeta, per non parlare dell’infinità di soggetti che potrebbero mettersi in ascolto sulla nostra connessione Wi-Fi. Vanno necessariamente aggiunti tutti gli operatori che della raccolta di informazioni che ci riguardano hanno ormai fatto il loro business, tra cui i soliti Google, Facebook, Microsoft, Skype, Apple, ecc. ecc.

Chi vuole ottenere questo risultato sta cercando in sostanza ciò che in un Total Privacy System viene definito come navigazione anonima. Con la navigazione anonima non solo nessuno potrà mai risalire all’identità dei siti visitati, né alla natura delle transazioni poste in essere, ma nemmeno il sito stesso potrà risalire alla nostra identità, a meno che ovviamente non siamo noi stessi a comunicargliela deliberatamente.

La navigazione anonima offre opportunità che prima dei Total Privacy System non potevano nemmeno essere ipotizzate o che, anche se ipotizzate, presentavano difficoltà di realizzazione che andavano oltre le capacità del singolo. Con un Total Privacy System diventa invece tutto semplice ed immediato e all’utilizzatore non è necessaria nessuna particolare competenza o attenzione.

Dalla navigazione anonima alla posta elettronica anonima il passo è breve. Basterà iscriversi ad un sito gratuito che ci consenta di creare, spedire e ricevere messaggi di posta elettronica usando una interfaccia web simile, per capirsi, a quella messa a disposizione dal servizio G-Mail di Google. Dopo di che sarà sufficiente navigare anonimamente a tale sito ed utilizzarlo per la gestione dei nostri messaggi e-mail. Nessuno potrà mai sapere che siamo in contatto con tale sito e di conseguenza che abbiamo scambiato messaggi di posta elettronica con altri.

Se poi non ci fidiamo del sito che ci fa da server di posta elettronica nulla ci impedirà di usarlo solamente per la spedizione e la ricezione, ma senza comporre mai messaggi in chiaro e limitandosi invece ad allegare documenti precedentemente protetti con gli altri strumenti messi a disposizione dal nostro Total Privacy System per l’invio e ricezione di documenti protetti, con o senza password di protezione.

Con la tecnica appena illustrata la composizione di gruppi di scambio tra soggetti che dispongono ciascuno di un Total Privacy System diventa alla portata di tutti e non richiede nessun supporto da parte di personale tecnico esterno al gruppo.

Il deposito dati anonimo è una semplice variante rispetto alla posta elettronica anonima. Basterà sostituire il sito che offre servizi di posta con un sito che offre spazio di memorizzazione, dopodiché le tecniche da utilizzare sono del tutto simili.

Sia per la posta elettronica anonima che per il deposito dati anonimo la fase delicata sta nel momento di iscrizione al sito, durante la quale le proprie generalità non dovranno mai essere declinate, pena la perdita di anonimità. In tal caso si dovranno utilizzare tecniche semplici ma particolari che ogni fornitore di Total Privacy System è pronto a suggerire.

Il cloud computing, o nuvola informatica che dir si voglia, è sicuramente un argomento di grande attualità. La possibilità di gestire comodamente dati ed applicazioni situati magari a migliaia di chilometri di distanza – anche se il cloud può prestarsi a molto altro – ha richiamato l’attenzione di molte persone, anche se alla prima fase di interesse ne è seguita una in cui gli elementi di sicurezza e di privatezza non hanno mancato di sollevare qualche perplessità.

E’ evidente che l’utilizzo di un servizio di cloud computing per la memorizzare di dati personali o sensibili espone l'utente a potenziali problemi di violazione della privacy. I dati vengono infatti memorizzati nelle server farms di aziende che spesso risiedono in uno stato diverso da quello dell'utente ed il fornitore del servizio, in caso di comportamento scorretto o malevolo, potrebbe accedere ai dati in suo possesso per eseguire ricerche di mercato, per la profilazione degli utenti o anche peggio. Analogamente, nel caso di industrie o aziende tutti i dati memorizzati nelle memorie esterne sono inevitabilmente esposti al pericolo di spionaggio industriale.

Laddove nei primi momenti di entusiasmo l’impalpabilità della reale locazione dei server suggeriva una seppur imprecisata sensazione di riservatezza, le più recenti e più mature riflessioni hanno spinto gli utenti a riconsiderare queste nuove tecnologie sotto un’ottica più disincantata e più consona alla loro reale natura. Il cloud computing, con le dovute cautele, può benissimo prestarsi come supporto a soluzioni che non richiedono elevati standard di sicurezza e di riservatezza, ma dove le informazioni gestite e le funzionalità erogate sono di importanza strategica esso dovrà necessariamente essere corroborato con strumenti addizionali ad hoc.

Proprio per questo si sono affermati ultimamente approcci complementari al semplice cloud computing, dove alcuni prevedono la gestione in proprio delle infrastrutture di riferimento mentre altri accettano sì di utilizzare le server farms, ma come puro supporto ad applicazioni speciali in grado di garantire il grado di riservatezza desiderato, anche nei confronti del fornitore del servizio. Ci sono infine soluzioni in cui sia il server che le applicazioni sono gestiti in proprio, anche se in questo modo non si dovrebbe più parlare di cloud computing quanto piuttosto di tradizionale architettura client/server.